こんにちは、虎の穴ラボの泉です。 今回はフィッシングメール訓練に利用できる Gophish を使ってみたので紹介させていただきます。

1.Gophishとは

Gophish はオープンソースのフィッシングメール訓練ソフトです。

毎年多数の被害が発生しているランサムウェア攻撃、標的型攻撃などはフィッシングメールを足がかりにして攻撃を仕掛けられることも多々あります。

組織として被害リスクを下げるためにメールの訓練は定期的に実施したい場合などに利用することができます。

2.導入

Docker を使用した方法で導入していきます。

以下のコマンドでイメージをpullします。

docker pull gophish/gophish

次に、以下コマンドで立ち上げます。

docker run -d --name gophish -p 3333:3333 -p 8080:80 gophish/gophish

起動後ブラウザ上でhttps://localhost:3333 にアクセスすると、ログイン画面が表示されています。

ユーザー名はadminです。

初期パスワードが不明なので以下のコマンドで確認します。

docker logs gophish | grep "Please login with the following credentials"

ログイン後、初期パスワードを変更すれば導入完了です。

3.メール送信の準備

以下の流れで準備します。

- 攻撃用メールの設定

- 送信先メールアドレスの設定

- 送信元メールアドレスの設定

3-1.攻撃用メールの設定

「Email Templates」より訓練メールの本文を作成します。

[Add Files]でファイルを添付することも可能です。

3-2.送信先メールアドレスの設定

「Users & Groups」よりメールの送信先グループの設定を作成します。

組織の場合、部署毎にグループを作ることもできますが、グループごとにメールの送信日時を設定できるのでグループを複数作成しメールアドレスを分散して設定すれば送信時刻を分散させるようなことも可能です。

3-3.送信元メールアドレスの設定

「Sending Profile」より送信元のメールアドレスを設定します。

[Send Test Email]で設定が正しくされているか確認することも可能です。

4.実際に送信してみた

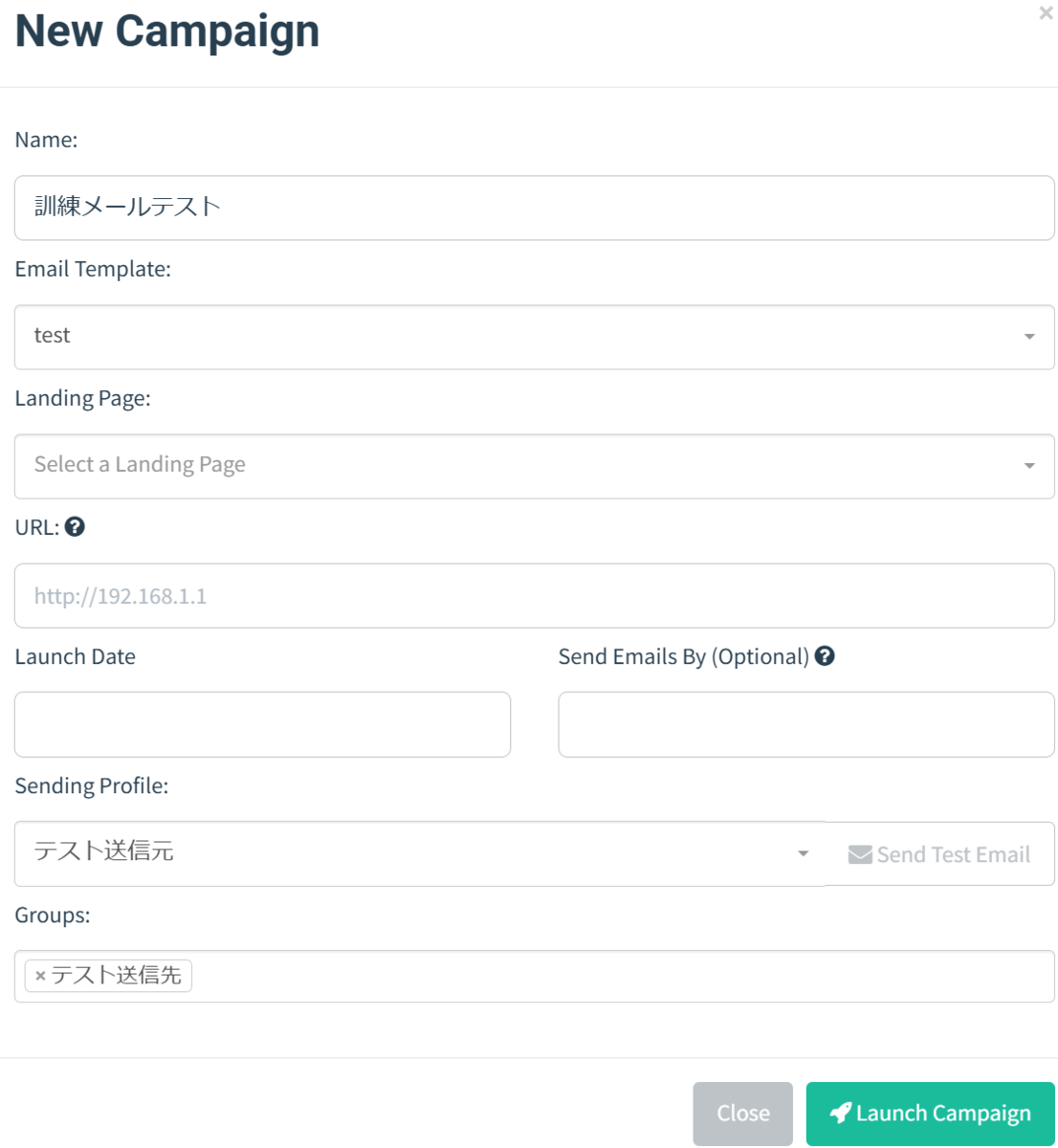

「Campaigns」から訓練メールを送信します。

今まで設定してきた内容を選択し、[Launch Campaign]で送信します。

以下のようにメールが届きます。

以下のようにメールが届きます。

今回はリンクにアクセスすると訓練であることが分かるページに飛ぶように設定しました。

5.まとめ

今回の手法は簡易的なものでしたがGophishは他にも実際のログインページをインポートして

本物に似せた偽サイトを作成し、IDとパスワードを入力させることも可能なツールです。

IPAの「組織における標的型攻撃メール訓練は実施目的を明確に」でも記載のある通り

訓練用のメールを作るときは他社様に迷惑が及ばないよう作成する必要があります。

うまく使うことができればお手軽にメール訓練ができますので一度触ってみてはいかがでしょうか。

採用情報

虎の穴ラボでは一緒に働く仲間を募集中です!

この記事を読んで、興味を持っていただけた方はぜひ弊社の採用情報をご覧ください。

toranoana-lab.co.jp